Techstep Essentials MDM + Pradeo

Twój cyfrowy ochroniarz, który nie śpi (i nie bierze urlopu)

filtruj po kategorii

Filtruj po autorze

Twój cyfrowy ochroniarz, który nie śpi (i nie bierze urlopu)

Opublikowane przez Tomek Sawko

Jak Samsung zamyka drzwi, których inni nawet nie widzą

Opublikowane przez Tomek Sawko

Praktyczny przewodnik dla Intune oraz Knox Manage

Opublikowane przez Tomek Sawko

Base, Essentials, Enterprise — który plan dla jakiej firmy

Opublikowane przez Tomek Sawko

Apple pozamiatało! Migracja MDM, logowanie iPhonem i inne nowości

Opublikowane przez Tomek Sawko

Nowe narzędzia w rękach administratora MDM

Opublikowane przez Tomek Sawko

Czyli Samsung stworzył narzędzie MDM, które mówi płynnie w trzech językach

Opublikowane przez Tomek Sawko

Kompleksowy przewodnik, który zaoszczędzi Ci dziesiątki godzin

Opublikowane przez Tomek Sawko

MDM - o zarządzaniu urządzeniami w organizacji

Opublikowane przez Tomek Sawko

Zabezpiecz Office 365 wymagając zgodnych urządzeń!

Opublikowane przez Tomek Sawko

Twój cyfrowy ochroniarz, który nie śpi (i nie bierze urlopu)

Mobile Threat Defense (MTD) to temat, który w wielu firmach wciąż traktowany jest po macoszemu.

Nie czarujmy się – większość z Was, kiedy myśli o zabezpieczeniu smartfona, ma przed oczami kod PIN, szyfrowanie i ewentualnie zdalne wymazanie danych, gdy pracownik zostawi telefon w taksówce. To jest absolutna podstawa, higiena cyfrowa. Ale w 2026 roku to zdecydowanie za mało.

Dlaczego? Bo złodzieje i hakerzy też poszli z duchem czasu. Dziś nikt nie kradnie telefonu, żeby go sprzedać w lombardzie na części (no dobra, zdarza się, ale to margines). Dziś telefon jest bramą do Waszych danych w chmurze, do Microsoft 365, do Salesforce’a, do bankowości. A kluczem do tej bramy nie jest już łom, ale wyrafinowany phishing, złośliwa aplikacja „latarka”, która czyta SMS-y, albo fałszywe Wi-Fi w hotelowym lobby.

Dlatego dzisiaj przyjrzymy się rozwiązaniu, które dobrze znamy – TechStep Essentials MDM (dawniej Famoc), ale tym razem w duecie z technologią Pradeo.

Co to jest, jak to działa „pod maską” i dlaczego warto się tym zainteresować? Zapraszam do lektury.

Jeśli siedzicie w branży security, pewnie ta nazwa obiła Wam się o uszy. Pradeo to francuska firma (podkreślam: francuska, czyli europejska, co ma znaczenie – ale o tym później), która jest jednym ze światowych liderów w dziedzinie Mobile Threat Defense (MTD). To firma, która od pierwszego dnia skupia się na jednym: ochronie urządzeń mobilnych i aplikacji. I robi to na tyle dobrze, że znalazła się w raportach Gartnera, Forrestera, IDC i Frost & Sullivan jako wiodący dostawca w kategorii MTD.

Zatem w skrócie: Pradeo to taki bardzo inteligentny, cyfrowy ochroniarz, który siedzi wewnątrz telefonu i analizuje wszystko, co się dzieje. Ale nie działa jak klasyczny antywirus z lat ’90, który skanuje pliki w poszukiwaniu sygnatur (choć to też robi). Pradeo działa behawioralnie. Patrzy na zachowanie aplikacji, sieci i systemu operacyjnego.

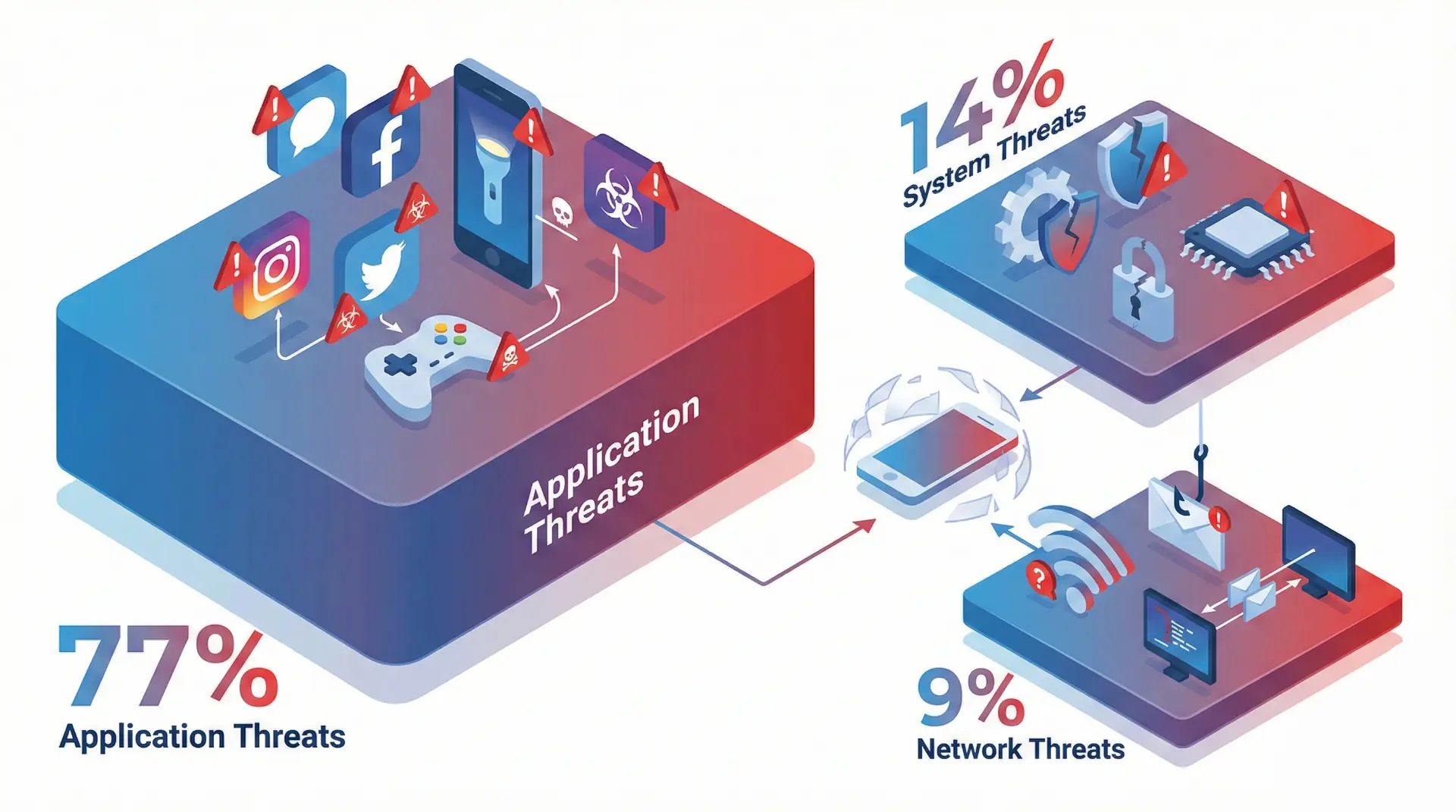

Ochrona opiera się na trzech filarach / wektorach ataku (tzw. ochrona 360 stopni):

I tu Pradeo świeci najjaśniej. System analizuje rzeczywiste zachowanie aplikacji, a nie tylko deklarowane uprawnienia. Różnica jest kolosalna. Weźmy TikToka (ulubieniec wszystkich adminów…) — w deklaracji uprawnień wygląda niewinnie, ale analiza behawioralna ujawnia, że aplikacja pobiera geolokalizację, kontakty, wiadomości, historię połączeń, a nawet dane finansowe. Pradeo to wykrywa i klasyfikuje jako aplikację inwazyjną.

To samo dotyczy 0-day malware — czyli złośliwego oprogramowania, które nie ma jeszcze sygnatury wirusowej w żadnej bazie. Według Pradeo aż 95% mobilnych zagrożeń to właśnie 0-day. Tradycyjne antywirusy ich nie widzą. Pradeo wykrywa je na podstawie analizy behawioralnej — obserwuje, co aplikacja faktycznie robi (czy nagrywa dźwięk, czy wysyła dane na podejrzane serwery, czy próbuje instalować inne aplikacje, czy modyfikuje pliki systemowe), a nie szuka jej na czarnej liście.

Na poziomie aplikacyjnym Pradeo wykrywa również:

Tutaj Pradeo wykrywa:

Atak MitM na publicznym Wi-Fi to nie jest teoretyczne zagrożenie. Podczas jednego z webinarów TechStep przytoczono przypadek z Niemiec, gdzie żołnierze stracili poufne dane właśnie przez podłączenie się do publicznej sieci Wi-Fi. Pradeo wykrywa takie ataki w czasie rzeczywistym i rozłącza urządzenie z niebezpiecznej sieci.

Czyli wszystko to, co admini lubią „najbardziej”: root/jailbreak, luki w systemie operacyjnym, nieaktualne wersje OS, modyfikacja plików host, tryb debugowania i deweloperski. Od wersji SDK 1.6.0 dodano też wykrywanie hook’ów — prób podpinania się pod działające procesy.

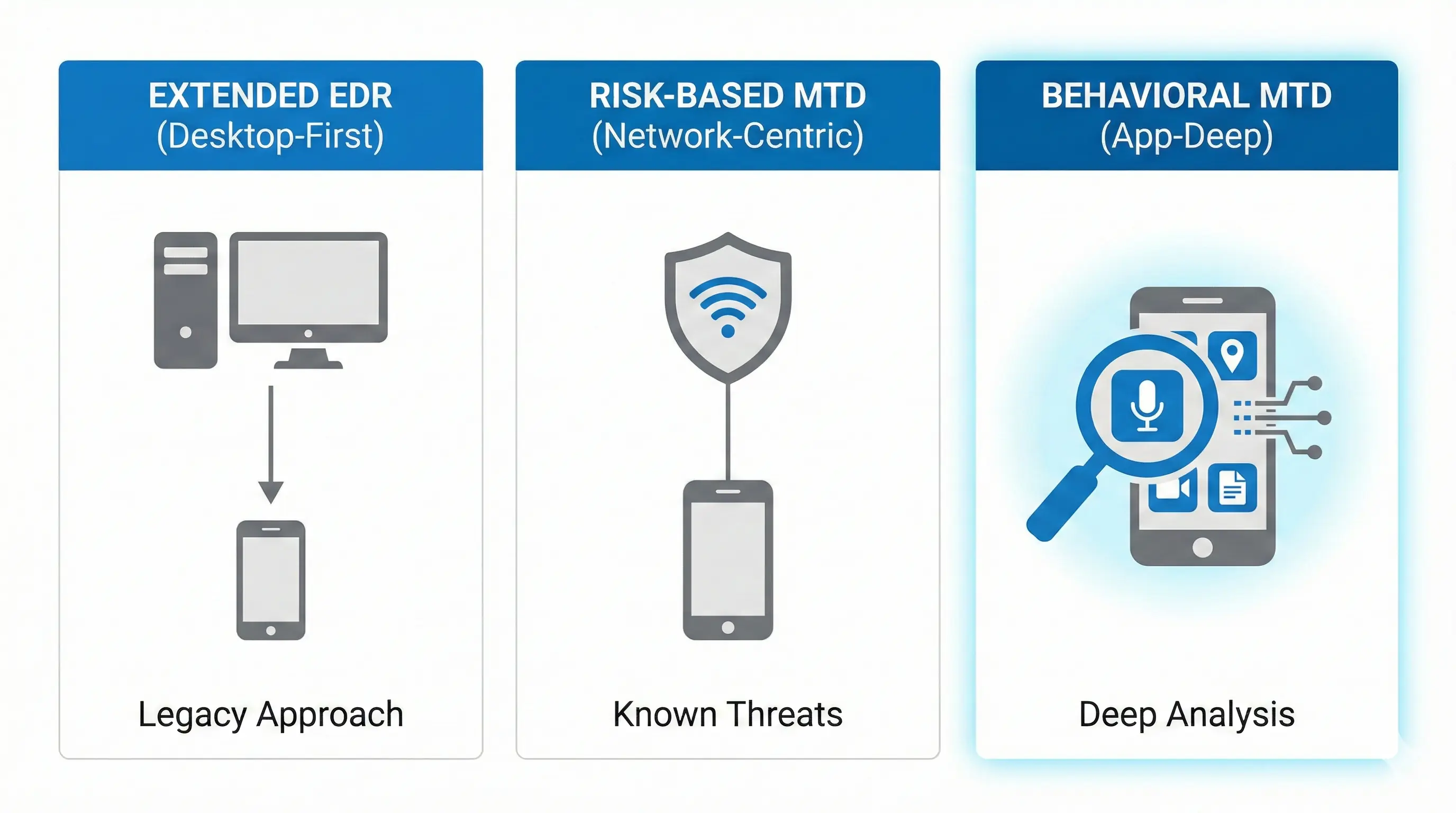

No dobra, powiecie: „Tomek, ale MTD to nic nowego. Mamy Check Pointa, Zimperium, Lookouta”. Zgoda. Niemniej jednak na rynku mobilnego bezpieczeństwa działają trzy typy rozwiązań i warto je rozróżniać:

MTD z głęboką analizą behawioralną (Pradeo): To podejście Pradeo. Silnik AI analizuje miliony aplikacji i rozumie, co jest normalnym zachowaniem, a co anomalią. Pozwala to wykrywać zagrożenia 0-day i aplikacje inwazyjne, które technicznie nie są malwarem.

EDR rozszerzony na mobile (CrowdStrike, TrendMicro, MS Defender): Wywodzą się z PC. Często nie rozumieją specyfiki mobilnej (konteneryzacja, sandboxing).

MTD oparte na analizie ryzyka (CheckPoint, Zimperium, Lookout): Solidne w sieci, ale w warstwie aplikacji często ograniczają się do baz znanych zagrożeń.

| Kryterium | EDR rozszerzony na mobile | MTD oparte na ryzyku | MTD behawioralny (Pradeo) |

|---|---|---|---|

| Pochodzenie technologii | Ochrona desktopów/serwerów | Bezpieczeństwo sieciowe / consumer | Dedykowane mobile security |

| Przykładowi dostawcy | CrowdStrike, TrendMicro, Microsoft Defender | CheckPoint Harmony, Zimperium, Lookout | Pradeo |

| Ekspertyza mobilna | Ograniczona — logika PC przeniesiona na mobile | Średnia — focus na sieć i znane sygnatury | Głęboka — 10+ lat wyłącznie mobile |

| Wykrywanie 0-day malware | Słabe — bazuje na sygnaturach z ekosystemu PC | Częściowe — głównie znane wzorce | Tak — analiza behawioralna AI |

| Analiza zachowań aplikacji | Nie — sprawdza sygnatury, nie zachowania | Częściowo — deklarowane uprawnienia | Tak — rzeczywiste zachowania vs deklaracje |

| Wykrywanie aplikacji inwazyjnych | Nie | Ograniczone | Tak — TikTok, Temu, Facebook itp. |

| Ochrona Android Enterprise dual-profile | Ograniczona | Częściowa | Pełna — oba profile z zachowaniem prywatności |

| Przetwarzanie danych | Chmura dostawcy (często poza UE) | Chmura dostawcy | On-device + europejska chmura |

| Znajomość specyfiki mobilnej (sandbox, konteneryzacja) | Niska | Średnia | Wysoka |

| Funkcja | Pradeo | CheckPoint Harmony | Zimperium | Lookout | CrowdStrike (Falcon Mobile) |

|---|---|---|---|---|---|

| Wykrywanie 0-day malware (behawioralne) | ✅ | ⚠️ Częściowo | ⚠️ Częściowo | ⚠️ Częściowo | ❌ Bazuje na sygnaturach |

| Analiza rzeczywistych zachowań aplikacji | ✅ | ❌ | ⚠️ Ograniczona | ⚠️ Ograniczona | ❌ |

| Wykrywanie aplikacji inwazyjnych (nie-malware) | ✅ | ❌ | ❌ | ⚠️ Częściowo | ❌ |

| Ochrona obu profili Android Enterprise | ✅ | ⚠️ Częściowo | ⚠️ Częściowo | ⚠️ Częściowo | ❌ |

| Phishing/smishing/quishing | ✅ | ✅ | ✅ | ✅ | ⚠️ Ograniczona |

| Man-in-the-middle detection | ✅ | ✅ | ✅ | ✅ | ⚠️ |

| Rogue cell tower detection | ✅ | ❌ | ✅ | ❌ | ❌ |

| Root/jailbreak detection | ✅ | ✅ | ✅ | ✅ | ✅ |

| Hook detection | ✅ (od SDK 1.6.0) | ❌ | ✅ | ❌ | ❌ |

| Skanowanie antywirusowe na urządzeniu | ✅ (od SDK 1.6.0) | ✅ | ❌ | ❌ | ✅ |

| Ochrona on-device (offline) | ✅ (warstwa Core) | ⚠️ Częściowo | ✅ | ⚠️ Częściowo | ⚠️ Częściowo |

| Raport zgodności RODO per aplikacja | ✅ | ❌ | ❌ | ❌ | ❌ |

| Eksport logów do EMM/UEM | ✅ | ✅ | ✅ | ✅ | ✅ |

| Europejska infrastruktura (dane w UE) | ✅ (OVHcloud FR/DE) | ❌ (Izrael/USA) | ❌ (USA) | ❌ (USA) | ❌ (USA) |

| Certyfikacja rządowa (CCN/CIPSTIC) | ✅ | ❌ | ❌ | ❌ | ❌ |

| Natywna integracja z TechStep Essentials | ✅ (SDK w agencie) | Przez API | Przez API | Przez API | Brak |

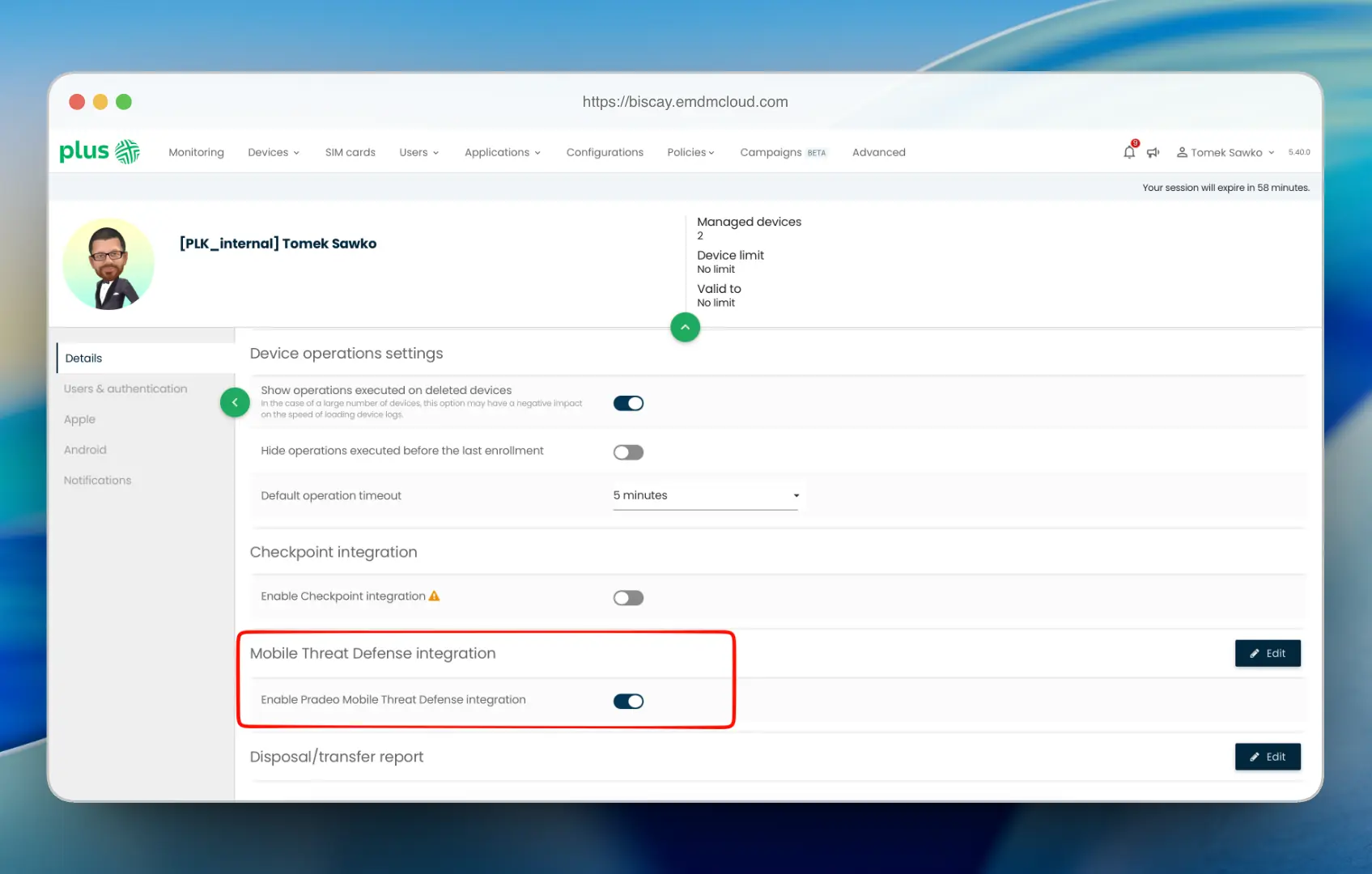

W przypadku TechStep Essentials MTD mamy do czynienia z czymś, co my, admini, lubimy najbardziej: totalną integracją.

Zazwyczaj wdrożenie MTD wygląda tak: macie agenta MDM (do zarządzania) i musicie doinstalować drugą aplikację (do ochrony). To oznacza:

W duecie TechStep + Pradeo wygląda to inaczej. Technologia Pradeo została zaszyta bezpośrednio w agencie Essentials MDM.

| Aspekt | Sam MDM (bez MTD) | Oddzielne MDM + MTD (dwa systemy) | TechStep + Pradeo (zintegrowane) |

|---|---|---|---|

| Wykrywanie malware i zagrożeń | ❌ Brak | ✅ Tak | ✅ Tak |

| Liczba agentów na urządzeniu | 1 | 2 (MDM + MTD) | 1 (wspólny agent) |

| Liczba konsol do zarządzania | 1 | 2 | 1 |

| Automatyczna blokada aplikacji | ⚠️ Tylko ręcznie, po fakcie | ⚠️ Zależy od jakości integracji API | ✅ Natywna, w czasie rzeczywistym |

| Conditional access na bazie zagrożeń | ❌ | ⚠️ Wymaga konfiguracji łącznika | ✅ Natywny — status MTD synchronizowany z UEM |

| Czas wdrożenia MTD | — | Dni/tygodnie (osobna infrastruktura) | Godziny (włącznik w konsoli) |

| Doświadczenie użytkownika | Neutralne | Gorsze — dwa agenty, dwa zestawy powiadomień | Bez zmian — użytkownik widzi jedną aplikację |

| Remediacja na urządzeniach Samsung (Knox) | ⚠️ Podstawowa | ⚠️ Ograniczona bez natywnej integracji | ✅ Pełna — zatrzymanie aktywności + usunięcie |

| Ochrona offline | — | Zależy od MTD | ✅ Warstwa Core działa bez połączenia |

| Raportowanie compliance (NIS2, DORA, RODO) | ⚠️ Tylko inventory urządzeń | ⚠️ Dwa oddzielne raporty | ✅ Jeden dashboard — zagrożenia + zarządzanie |

| Model wdrożenia on-premise | Zależy od MDM | Zwykle niemożliwe dla MTD | ✅ Pełne wsparcie (10+ lat deklaracji) |

| Suwerenność danych | Zależy od MDM | Zwykle dane MTD poza UE | ✅ Całość w europejskiej infrastrukturze |

Wykorzystano tu mechanizm SDK (Software Development Kit). Kod Pradeo jest częścią aplikacji Essentials. Dla użytkownika to przezroczyste. Nie ma drugiej aplikacji. Nie ma dodatkowego logowania.

Z perspektywy admina:

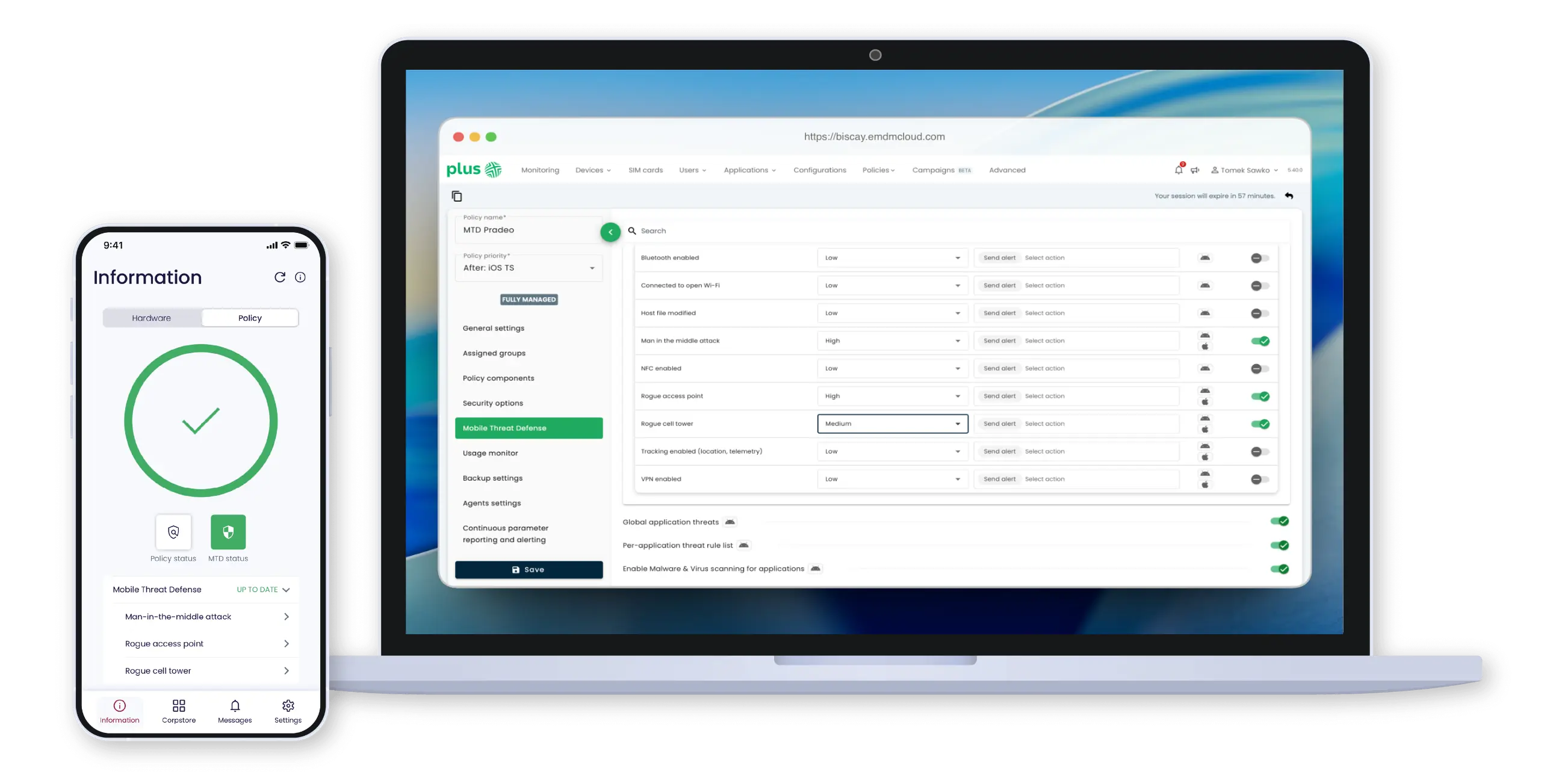

Agent na urządzeniach otrzymuje sygnał, aktywuje moduł Pradeo i zaczyna chronić. To jest to słynne Zero Touch w praktyce. Nie musisz prosić użytkowników: „Zainstalujcie proszę ten antywirus”. Robisz to za nich, zdalnie, jednym kliknięciem.

Skoro jesteśmy przy technikaliach, zejdźmy głębiej. Skuteczność tego rozwiązania opiera się na technologii RASP (Runtime Application Self-Protection).

Wiem, brzmi jak bełkot, ale w praktyce to kawał solidnej inżynierii. RASP oznacza, że ochrona działa wewnątrz aplikacji (w tym przypadku agenta MDM) w czasie rzeczywistym.

Pradeo w tym wydaniu działa dwutorowo:

1. Poziom CORE (lokalny)

To jest pierwsza linia obrony. Działa bezpośrednio na urządzeniu, nawet offline.

2. Poziom ADVANCED (chmura + AI)

To jest „mózg” operacji. Jeśli agent na telefonie zobaczy coś podejrzanego, czego nie zna (np. aplikacja zaczyna dziwnie się zachowywać), wysyła metadane (nie pliki, tylko informacje o zachowaniu!) do chmury Pradeo. Tam sztuczna inteligencja (Machine Learning) analizuje to w kontekście milionów innych zdarzeń. Dzięki temu wykrywa tzw. Zero-Day Threats – zagrożenia, które są tak nowe, że nie mają jeszcze sygnatur.

Dzięki temu podziałowi, rozwiązanie nie zabija baterii. Ciężka analityka dzieje się w chmurze, a na telefonie działa lekki agent sprawdzający podstawy i raportujący anomalie.

Poniżej wykres poglądowy, który w czasie rzeczywistym pokazuje aktywność ataków na warstwie aplikacji.

Teoria teorią, ale co to daje w praktyce?

Podczas jednego z webinarów organizowanych przez Techstep padł świetny przykład TikToka czy Temu. To nie są wirusy. Google Play je wpuszcza. Ale te aplikacje potrafią wyciągać ogromne ilości danych (książka telefoniczna, lokalizacja, schowek). Essentials MTD potrafi zablokować działanie takich aplikacji na służbowym profilu lub całkowicie uniemożliwić ich instalację, nie na podstawie „widzimisię”, ale na podstawie realnej analizy tego, co aplikacja robi z danymi.

Pamiętacie historię niemieckich żołnierzy, którzy łączyli się z hotelowym Wi-Fi i wyciekły ich rozmowy? To klasyczny Man-in-the-Middle. Pradeo wykrywa, że certyfikat SSL strony, z którą się łączysz, jest podmieniony, albo że stacja bazowa GSM, do której jesteś podpięty, nie jest prawdziwą stacją operatora, tylko „walizką szpiegowską” (IMSI Catcher).

Quishing (QR Code Phishing)

Nowa plaga. Pracownik skanuje kod QR na parkometrze (fałszywy, naklejony na prawdziwy), który przekierowuje go na stronę wyłudzającą dane logowania do M365. Pradeo analizuje URL zanim strona się załaduje i blokuje dostęp.

Na koniec argument, który dla wielu firm (szczególnie rządowych i finansowych) może być decydujący.

Zarówno TechStep (Norwegia/Polska), jak i Pradeo (Francja) to firmy europejskie. Infrastruktura Pradeo znajduje się w Europie (głównie Francja i Niemcy). To oznacza pełną zgodność z RODO (GDPR) oraz nadchodzącymi dyrektywami NIS2 i DORA.

W dobie, gdy przesyłanie danych do USA czy Chin budzi (słuszne) obawy, posiadanie dostawcy security, który podlega jurysdykcji unijnej, to ogromny atut. Twoje dane o zagrożeniach nie lądują na serwerach za oceanem.

Integracja TechStep Essentials MDM z Pradeo to dla mnie jeden z najciekawszych ruchów na rynku w ostatnim czasie. Zamieniamy dwa osobne byty (zarządzanie i bezpieczeństwo) w jeden, spójny organizm – to pierwsze rozwiązanie, które widziałem, gdzie security nie jest doklejone na taśmę klejącą, ale siedzi w środku agenta MDM.

Dlaczego warto?

Jeśli macie już Essentials MDM, zapytajcie swojego opiekuna (np. u operatora Plus, który jest certyfikowanym partnerem Techstep) o testy modułu MTD. To zazwyczaj kwestia kilku kliknięć, a poziom bezpieczeństwa Waszej floty skacze o kilka poziomów w górę.

A jeśli nie macie – cóż, może to dobry moment, żeby przemyśleć strategię, zanim ktoś zeskanuje „lewy” kod QR na firmowym parkingu.

Do następnego!

Cześć! Dziś na warsztat bierzemy temat, który spędza sen z powiek wielu adminom, a jednocześnie jest jednym z najpotężniejszych narzędzi w arsenale Microsoftu do ochrony firmowych...

Samsung rozbił Knox Suite na trzy plany: Base, Essentials i Enterprise (plus nieco ukryty Companion). Brzmi jak porządkowanie oferty? Pewnie tak to wyglądało na prezentacji w...