Android Zero Touch z Microsoft Intune

Kompleksowy przewodnik, który zaoszczędzi Ci dziesiątki godzin

filtruj po kategorii

Filtruj po autorze

Kompleksowy przewodnik, który zaoszczędzi Ci dziesiątki godzin

Opublikowane przez Tomek Sawko

Zabezpiecz Office 365 wymagając zgodnych urządzeń!

Opublikowane przez Tomek Sawko

Dogłębna analiza dla małych, średnich, dużych przedsiębiorstw i sektora publicznego (2024/2025)

Opublikowane przez Tomek Sawko

Kompleksowy przewodnik, który zaoszczędzi Ci dziesiątki godzin

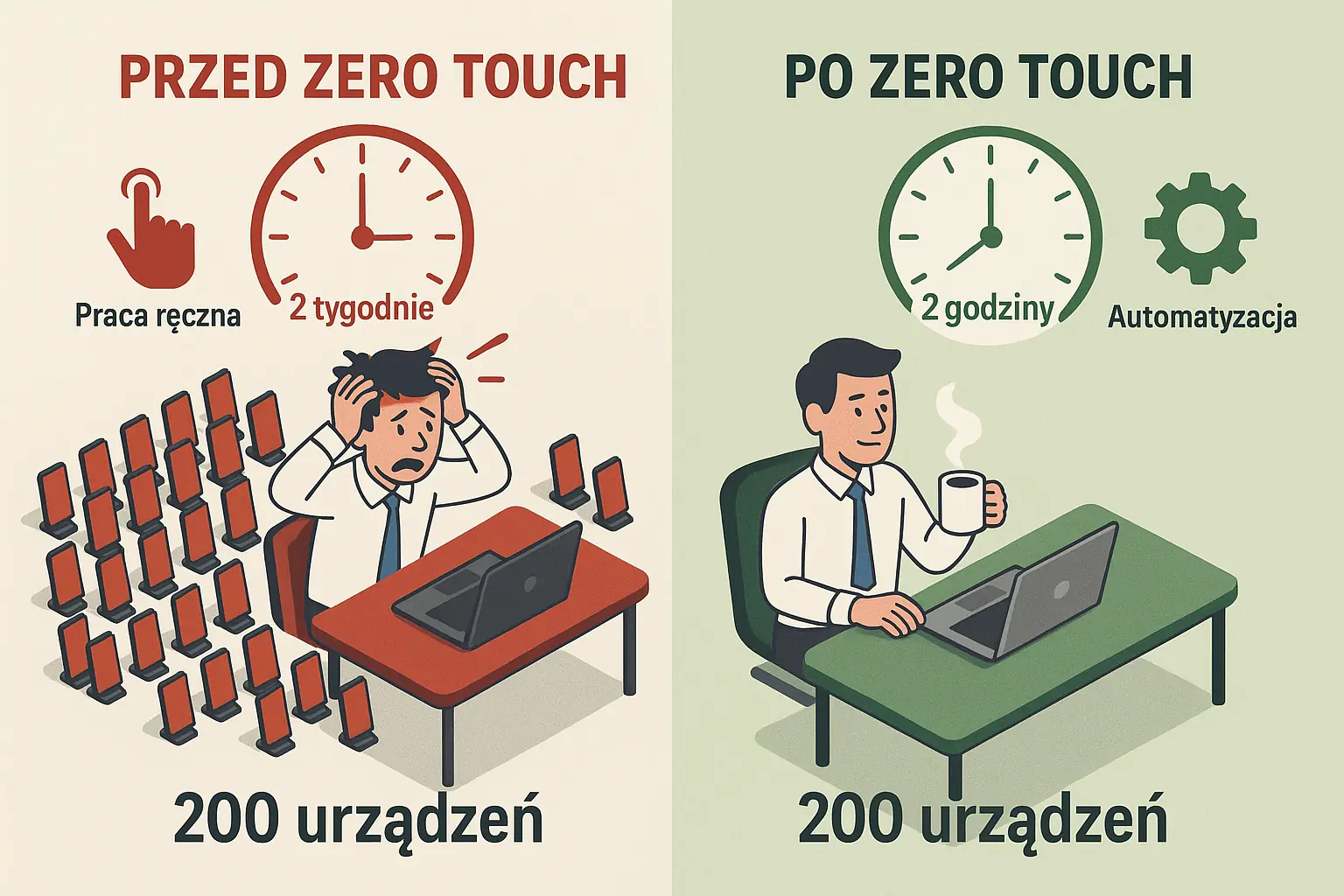

Siadaj wygodnie, bo zabieram Cię w podróż do świata, w którym firmowe smartfony z Androidem konfigurują się praktycznie same. Dziś na warsztat bierzemy jeden z ulubionych duetów: Android Zero Touch i Microsoft Intune. Pokażę Ci, jak połączyć te dwie potężne siły, żeby wdrożenie nowych urządzeń w Twojej firmie było szybsze niż poranna kawa.

Koniec z ręcznym przeklikiwaniem się przez dziesiątki ekranów na każdym nowym telefonie. Koniec z proszeniem użytkowników, żeby „coś tam zainstalowali ze sklepu”. Robimy to raz, a dobrze. Automagicznie!

Wyobraź sobie scenariusz idealny: kurier przywozi do Twojej firmy paczkę z nowiutkimi smartfonami. Wręczasz pudełko pracownikowi. On je otwiera, włącza telefon, podłącza do Wi-Fi i… dzieje się magia. Urządzenie samo wie, że należy do Twojej firmy, samo pobiera odpowiednią konfigurację, instaluje aplikacje biznesowe, ustawia hasła, Wi-Fi i co tylko sobie zamarzysz. Użytkownik musi jedynie wpisać swoje dane logowania i po kilku minutach ma w pełni gotowe, bezpieczne i zarządzane narzędzie pracy. To właśnie Android Zero Touch (AZT).

Ale sama świadomość przynależności to nie wszystko. Urządzenie musi jeszcze wiedzieć, co ma robić. I tu na scenę wchodzi on, cały na biało (a raczej na niebiesko) – Microsoft Intune, który będzie mózgiem całej operacji.

Zanim zaczniemy, upewnij się, że masz wszystko pod ręką. Z doświadczenia wiem, że brak jednego elementu może zatrzymać cały proces na długie godziny.

Nie każdy telefon z Androidem nadaje się do tej zabawy. Musisz mieć urządzenia, które:

Moja rada: Zanim złożysz zamówienie, zapytaj wprost swojego dostawcę (np. w dziale obsługi biznesu Plusa, Orange czy T-Mobile), czy wybrane modele są kompatybilne z Zero Touch i czy mogą je dla Ciebie zarejestrować.

md*******@********ma.com, i koniecznie zabezpiecz je uwierzytelnianiem dwuskładnikowym (2FA).1. Wejdź na: https://accounts.google.com/signupwithoutgmail

2. Użyj firmowego adresu typu: md*******@********ma.com

3. Koniecznie włącz weryfikację dwuetapową – serio, nie żartuję

I tu dochodzimy do kluczowej kwestii. Samego portalu nie „wyklikasz” sobie samodzielnie. Musi go dla Ciebie stworzyć autoryzowany reseller / partner Google.

Jak zdobyć konto w portalu Zero Touch? (krótka instrukcja dla niecierpliwych):

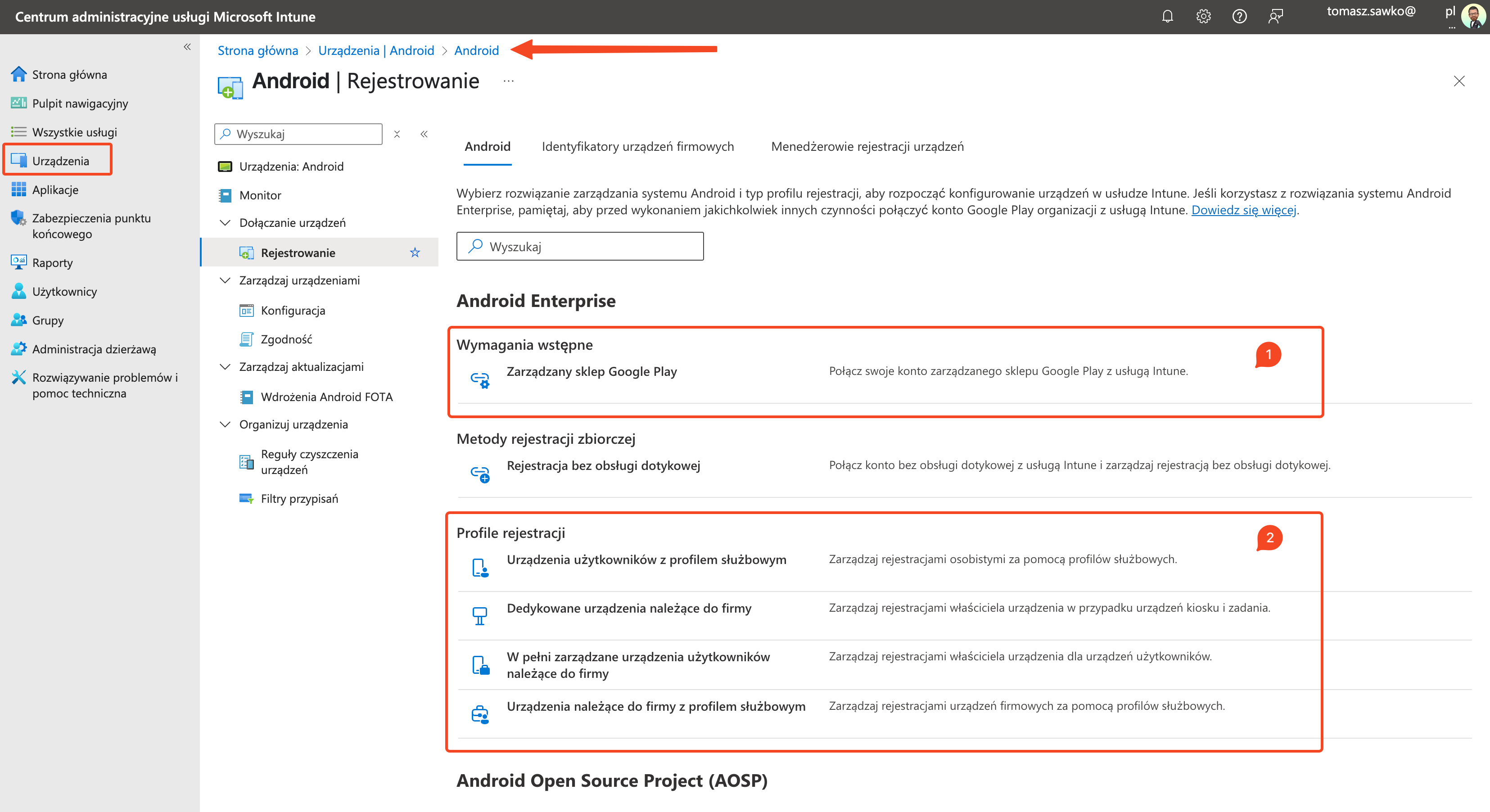

Zanim urządzenia zaczną się zgłaszać, musimy przygotować dla nich miejsce w Intune.

To absolutny fundament. Jeśli już to masz, przeskocz do kroku 2.

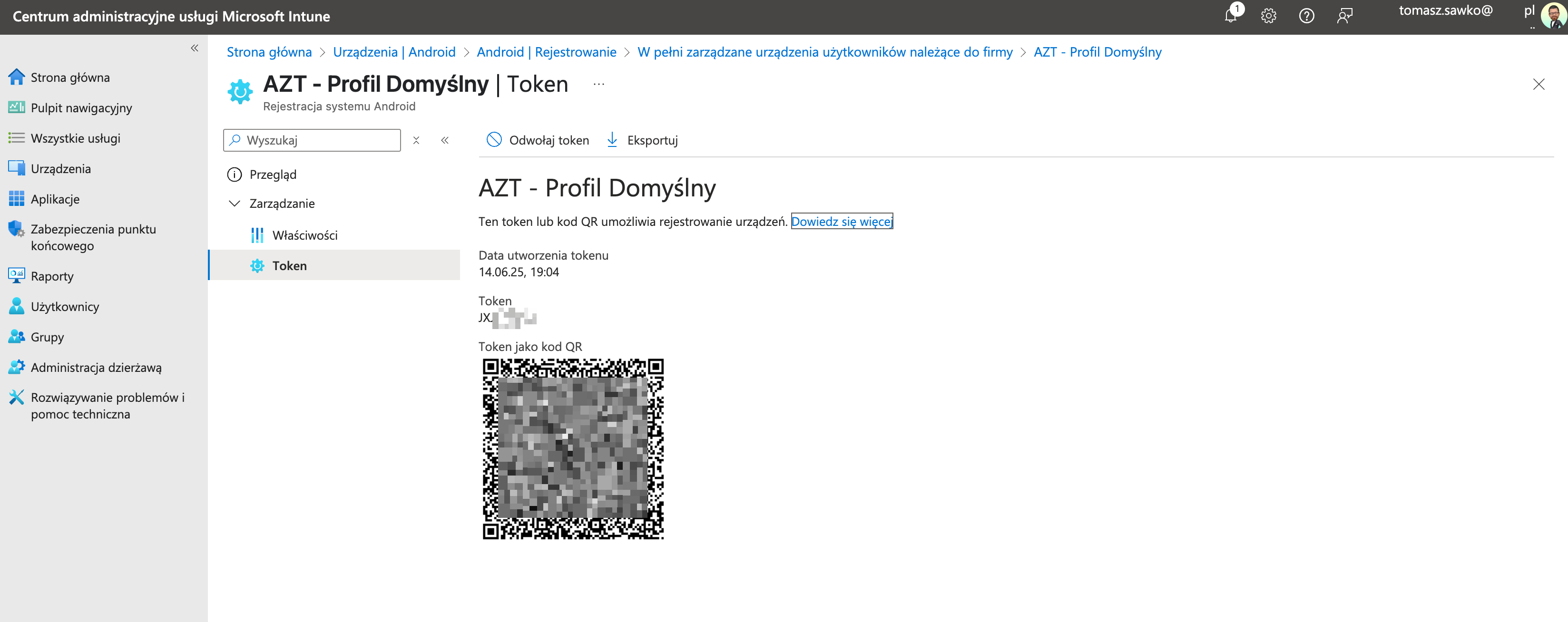

Teraz stworzymy profil, który wygeneruje nam „magiczne zaklęcie” – token.

AZT - Profil Domyślny.

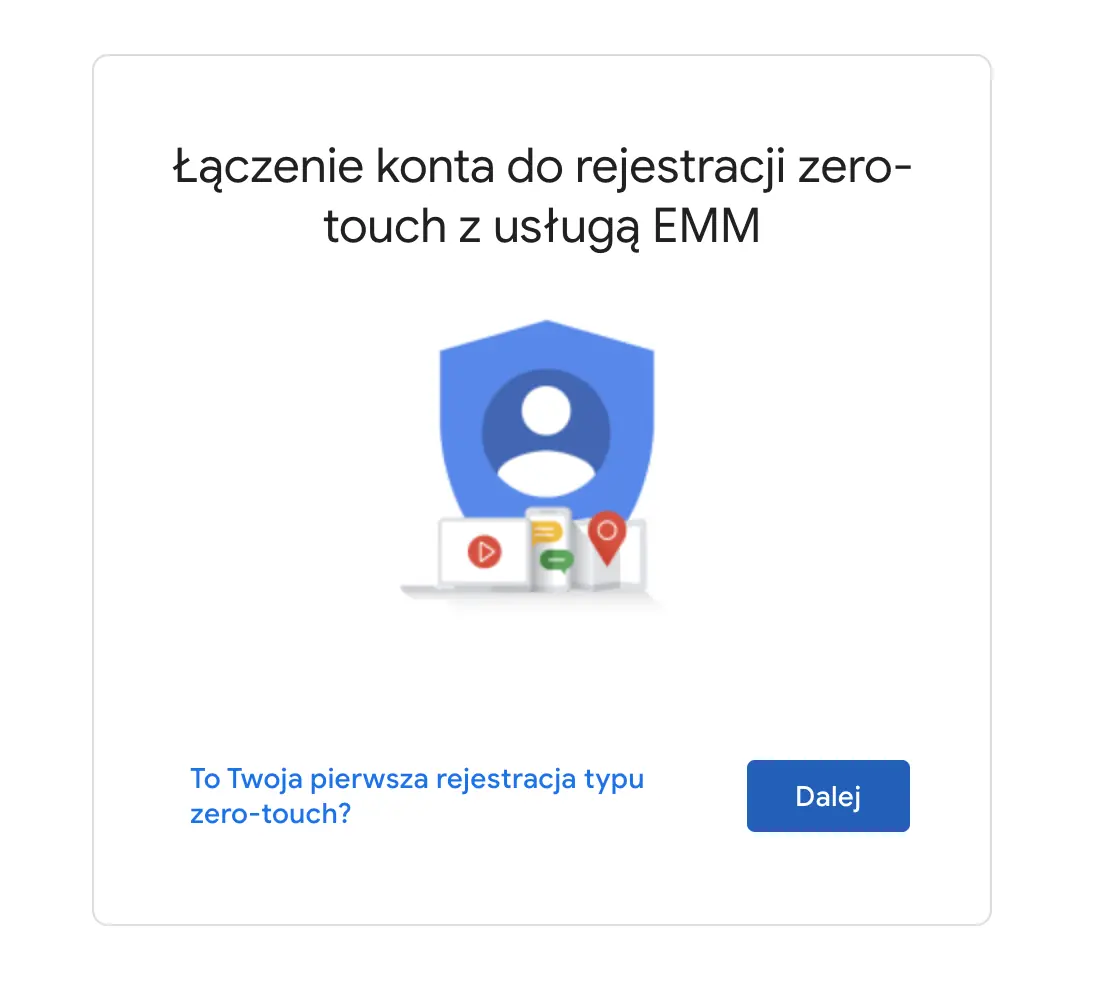

Teraz czas na magię w portalu AZT. Masz dwie możliwości.

Intune oferuje wbudowane, uproszczone narzędzie do połączenia z AZT. Idealne, jeśli masz jedną, standardową konfigurację dla wszystkich.

Wada: Ta metoda pozwala na stworzenie tylko jednej, domyślnej konfiguracji. Jeśli potrzebujesz różnych ustawień dla różnych działów (np. handlowcy z CRM, magazynierzy z aplikacją do skanowania), musisz wybrać metodę nr 2.

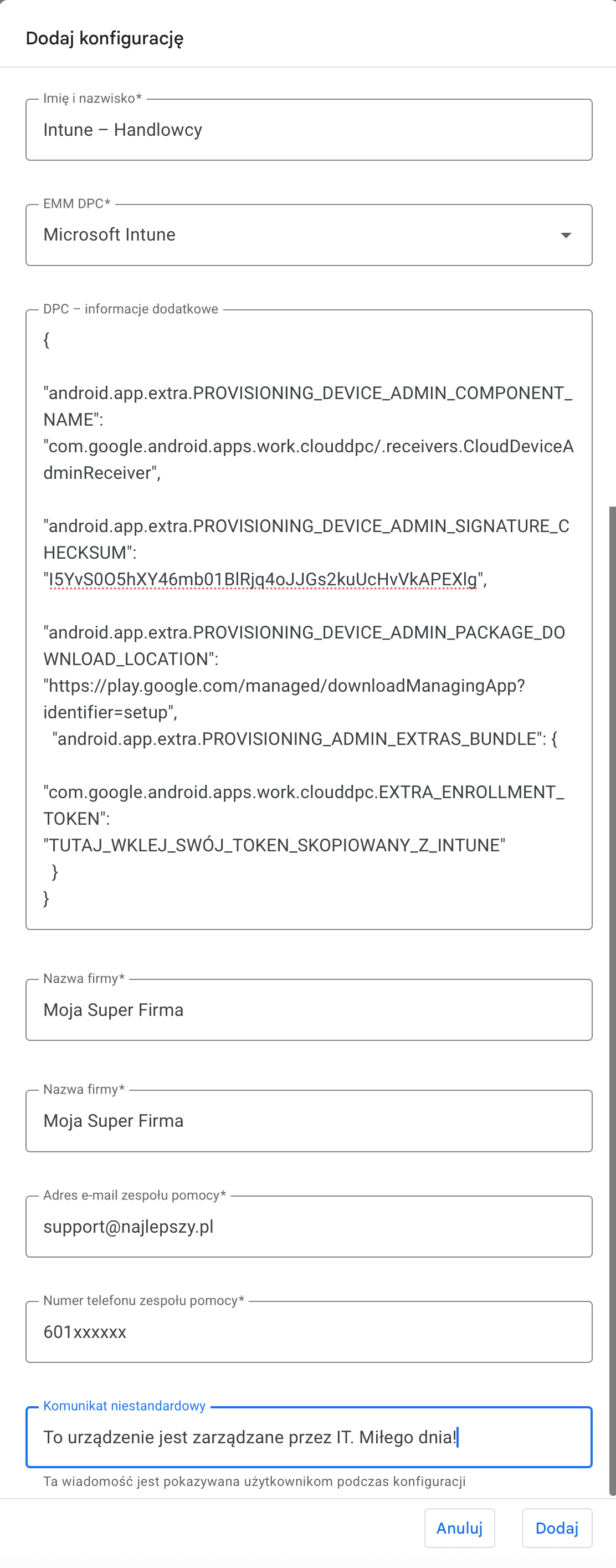

Tu się zaczyna prawdziwa, granularna zabawa.

Oto kompletny szablon JSON, który powinieneś użyć:

{

"android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME": "com.google.android.apps.work.clouddpc/.receivers.CloudDeviceAdminReceiver",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM": "I5YvS0O5hXY46mb01BlRjq4oJJGs2kuUcHvVkAPEXlg",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION": "https://play.google.com/managed/downloadManagingApp?identifier=setup",

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE": {

"com.google.android.apps.work.clouddpc.EXTRA_ENROLLMENT_TOKEN": "TUTAJ_WKLEJ_SWÓJ_TOKEN_SKOPIOWANY_Z_INTUNE"

}

}Co oznaczają te tajemnicze linijki? Już tłumaczę:

PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME: wskazuje na konkretny komponent aplikacji (w tym przypadku agenta Google), który ma zarządzać urządzeniemPROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM: to suma kontrolna certyfikatu aplikacji agenta, gwarantuje, że telefon pobiera właściwą i bezpieczną aplikację, a nie jakiegoś podszywającego się szkodnikaPROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION: adres URL, z którego ma być pobrany agentEXTRA_ENROLLMENT_TOKEN: to jest właśnie ten Twój unikalny token z Intune, który mówi agentowi: „zgłoś się do TEJ konkretnej organizacji w TEJ konkretnej usłudze MDM”Pro-tip dla zaawansowanych: Możesz rozbudować sekcję PROVISIONING_ADMIN_EXTRAS_BUNDLE o dodatkowe parametry, aby jeszcze bardziej zautomatyzować proces:

"android.app.extra.PROVISIONING_LOCALE": "pl_PL" – ustawia domyślny język polski"android.app.extra.PROVISIONING_TIME_ZONE": "Europe/Warsaw" – ustawia naszą strefę czasową"android.app.extra.PROVISIONING_LEAVE_ALL_SYSTEM_APPS_ENABLED": false – powoduje ukrycie większości preinstalowanych przez producenta aplikacji (tzw. bloatware), zostawiając tylko te niezbędnePo uzupełnieniu JSONa, zapisz konfigurację. Teraz w zakładce Urządzenia (Devices) możesz przypisać ją jako domyślną lub wybrać konkretne urządzenia i przypisać im ten profil.

Gdy użytkownik włączy nowy telefon i połączy go z internetem, proces powinien ruszyć automatycznie.

Android Zero Touch zintegrowany z Microsoft Intune to nie jest już futurystyczna wizja, a potężne, dostępne tu i teraz narzędzie. Początkowa konfiguracja, jak widzisz, wymaga skupienia i dbałości o detale, ale jest to wysiłek jednorazowy. Nagrodą jest ogromna oszczędność czasu, żelazna standaryzacja floty i spokój ducha, bo każde urządzenie jest bezpieczne od pierwszego uruchomienia.

Jeśli myślisz o tym na poważnie, zacznij od rozmowy z operatorem. Pytaj, negocjuj, wykorzystaj ich wiedzę. A potem ciesz się widokiem telefonów, które konfigurują się same. To jedno z tych uczuć w pracy admina, dla których warto żyć!

A jak już wszystko będzie działać jak należy zainteresuj się tematem Conditional Access ????

Do następnego!

Polski rynek rozwiązań do zarządzania mobilnością przedsiębiorstw (Enterprise Mobility Management - EMM) i zarządzania urządzeniami mobilnymi (Mobile Device Management - MDM)...

Cześć! Dziś na warsztat bierzemy temat, który spędza sen z powiek wielu adminom, a jednocześnie jest jednym z najpotężniejszych narzędzi w arsenale Microsoftu do ochrony firmowych...