Tradycyjne podejście do bezpieczeństwa IT, opierające się na koncepcji „zaufanego” obwodu sieciowego (perimeter security), staje się coraz mniej skuteczne w dobie pracy zdalnej, chmury obliczeniowej i wszechobecnych urządzeń mobilnych. W odpowiedzi na te wyzwania narodziła się architektura Zero Trust (Zerowe Zaufanie), która zakłada, że nie należy ufać żadnemu użytkownikowi ani urządzeniu, niezależnie od jego lokalizacji (wewnątrz czy na zewnątrz sieci firmowej) i zawsze weryfikować tożsamość oraz stan bezpieczeństwa przed udzieleniem dostępu do zasobów. Urządzenia mobilne, będące często najsłabszym ogniwem w strategii bezpieczeństwa, odgrywają kluczową rolę w modelu Zero Trust, a platformy Enterprise Mobility Management (EMM) / Mobile Device Management (MDM) są niezbędnym narzędziem do jego implementacji.

Podstawowe zasady architektury Zero Trust

Model Zero Trust opiera się na kilku fundamentalnych zasadach:

- Weryfikuj jawnie (Verify Explicitly): zawsze uwierzytelniaj i autoryzuj dostęp na podstawie wszystkich dostępnych punktów danych, w tym tożsamości użytkownika, lokalizacji, stanu urządzenia, klasyfikacji danych i wykrytych anomalii.

- Stosuj dostęp na zasadzie minimalnych uprawnień (Use Least Privilege Access): ograniczaj dostęp użytkowników do zasobów niezbędnych do wykonania ich pracy, wykorzystując zarówno dostęp just-in-time (JIT), jak i just-enough-access (JEA), adaptacyjne polityki oparte na ryzyku oraz ochronę danych.

- Zakładaj naruszenie (Assume Breach): Minimalizuj promień rażenia potencjalnych naruszeń poprzez segmentację sieci, szyfrowanie end-to-end oraz ciągłe monitorowanie w celu jak najszybszego wykrywania zagrożeń i reagowania na nie.

Link do źródła

Rola urządzeń mobilnych w ekosystemie Zero Trust

Urządzenia mobilne (smartfony, tablety) stanowią ogromną powierzchnię ataku:

- Są mobilne, łącząc się z różnych, często niezaufanych sieci.

- Przechowują i przetwarzają dane firmowe obok danych prywatnych (szczególnie w modelu BYOD).

- Użytkownicy instalują na nich aplikacje z różnych źródeł.

- Mogą zostać łatwo zgubione lub skradzione.

Dlatego skuteczne zarządzanie i zabezpieczenie urządzeń mobilnych jest absolutnie niezbędne do wdrożenia wiarygodnej strategii Zero Trust.

Jak EMM/MDM wspiera implementację Zero Trust na urządzeniach mobilnych?

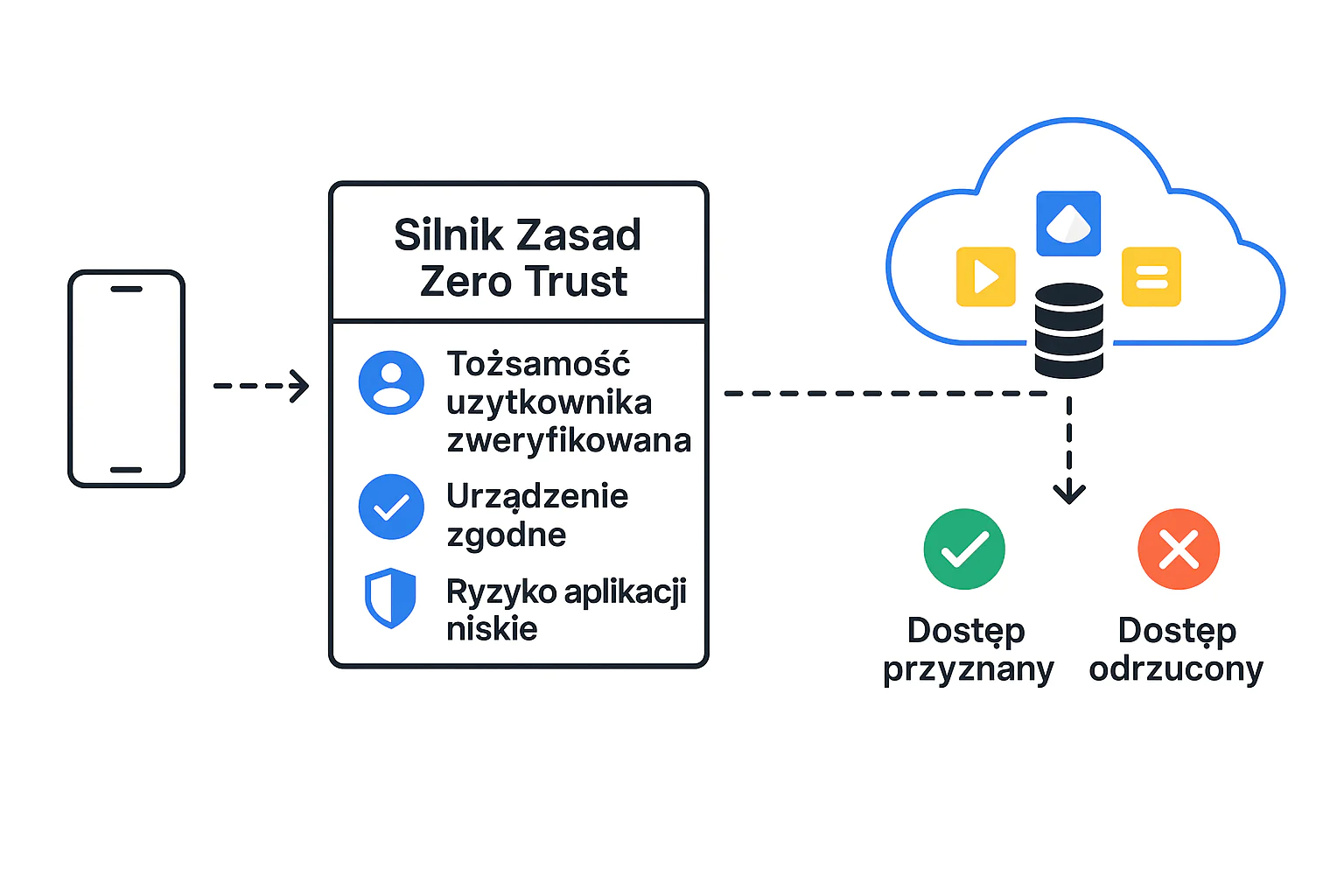

Platformy EMM/MDM dostarczają kluczowe mechanizmy i sygnały, które są fundamentem dla Zero Trust w kontekście mobilnym:

- Ustalanie tożsamości i rejestracja urządzenia: MDM zapewnia, że tylko autoryzowane urządzenia, powiązane z tożsamością użytkownika (np. z Azure AD/Entra ID), mogą zostać zarejestrowane i uzyskać dostęp do konfiguracji firmowych.

- Ocena stanu zdrowia i zgodności urządzenia (Device Health & Compliance):

- MDM na bieżąco monitoruje stan urządzenia pod kątem zgodności z politykami firmy: czy system jest aktualny, czy włączone jest szyfrowanie, czy nie wykryto jailbreak/root, czy hasło spełnia wymogi, czy nie ma złośliwego oprogramowania (często we współpracy z MTD – Mobile Threat Defense).

- Ten sygnał zgodności jest jednym z najważniejszych wejść dla silnika polityk Zero Trust (np. Microsoft Conditional Access, Okta Devices).

- Wymuszanie polityk konfiguracyjnych i bezpieczeństwa: MDM pozwala na zdalne konfigurowanie ustawień bezpieczeństwa, takich jak wymagania dotyczące haseł, szyfrowanie pamięci, ograniczenia funkcji (np. wyłączenie aparatu, zrzutów ekranu), konfiguracja bezpiecznego dostępu do Wi-Fi (WPA2/3 Enterprise) czy VPN.

- Zarządzanie aplikacjami i ochrona danych:

- MDM kontroluje, jakie aplikacje mogą być instalowane (tylko z zarządzanego sklepu) i jak są skonfigurowane.

- Polityki ochrony aplikacji (App Protection Policies – MAM), często część EMM, pozwalają chronić dane firmowe wewnątrz aplikacji (np. uniemożliwiając kopiowanie danych do aplikacji prywatnych, wymuszając PIN do aplikacji, szyfrując dane aplikacji), nawet na urządzeniach niezarządzanych (BYOD). To kluczowe dla zasady „Assume Breach”.

- Integracja z dostępem warunkowym (Conditional Access):

- EMM/MDM jest dostawcą sygnałów dla systemów Conditional Access. Polityka CA może wymagać, aby urządzenie było nie tylko uwierzytelnione, ale również oznaczone jako zgodne (compliant) przez MDM, zanim uzyska dostęp do aplikacji Microsoft 365, Salesforce, Dynamics CRM czy innych zasobów chmurowych.

- To dynamiczne podejmowanie decyzji o dostępie w czasie rzeczywistym na podstawie aktualnego stanu urządzenia jest sercem Zero Trust.

- Zdalne działania korygujące: w przypadku wykrycia naruszenia zgodności lub zagrożenia, MDM może automatycznie podjąć działania, takie jak zablokowanie dostępu do zasobów, selektywne wyczyszczenie danych firmowych (wipe) lub pełne wyczyszczenie urządzenia.

Implementacja Zero Trust z wykorzystaniem EMM/MDM – kluczowe kroki

- Zdefiniuj polityki zgodności: określ, jakie warunki musi spełniać urządzenie mobilne, aby zostało uznane za bezpieczne i zgodne (wersja OS, szyfrowanie, hasło, brak jailbreak/root, status ochrony przed malware).

- Skonfiguruj polityki MDM/MAM: wdróż konfiguracje i ograniczenia na urządzeniach zarządzanych oraz polityki ochrony aplikacji dla kluczowych aplikacji firmowych.

- Zintegruj EMM/MDM z dostawcą tożsamości (IdP) i silnikiem dostępu warunkowego: skonfiguruj przekazywanie sygnału zgodności urządzenia z MDM do platformy Conditional Access (np. Intune -> Azure AD Conditional Access).

- Stwórz polityki dostępu warunkowego: zdefiniuj reguły wymagające zgodności urządzenia mobilnego jako warunku dostępu do określonych aplikacji i danych.

- Monitoruj i optymalizuj: ciągle monitoruj stan urządzeń, alerty bezpieczeństwa i skuteczność polityk, dostosowując je w miarę potrzeb.

Podsumowanie

W nowoczesnej architekturze bezpieczeństwa Zero Trust, urządzenia mobilne nie mogą być traktowane jako zaufane tylko dlatego, że należą do firmy lub pracownika. Platformy EMM/MDM odgrywają absolutnie kluczową rolę, dostarczając mechanizmów do weryfikacji tożsamości urządzenia, oceny jego stanu bezpieczeństwa i zgodności, egzekwowania polityk oraz ochrony danych w aplikacjach. Integracja EMM/MDM z systemami zarządzania tożsamością i dostępem warunkowym pozwala na dynamiczne podejmowanie decyzji o dostępie w czasie rzeczywistym, co jest fundamentem skutecznej strategii Zero Trust dla mobilnych punktów końcowych. Bez solidnego rozwiązania EMM/MDM, wdrożenie Zero Trust w środowisku mobilnym jest praktycznie niemożliwe. Nowoczesne systemy MDM jak Proget, Intune, Essentials MDM potrafią w dużej części zautomatyzować procesy opisane powyżej.

Puść ten artykuł w świat×Otrzymuj nowe artykuły na swój e-mail

Podając swój adres e-mail wyrażasz zgodę na przetwarzanie Twoich danych przez serwis follow.it. Zapoznaj się z

Regulaminem oraz

Polityką Prywatności serwisu.